Software Malicioso

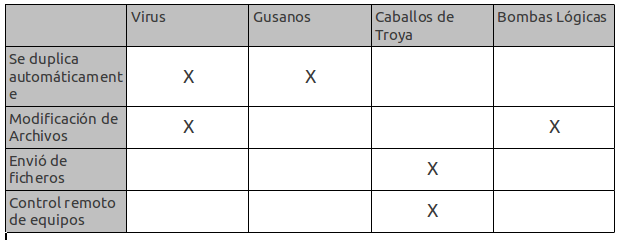

Virus: se trata de un programa que se copia automáticamente para alterar el funcionamiento normal del sistema, sin el permiso ni el conocimiento del usuario. Ellos mismos se replican y se ejecutan.

Gusanos o worms: Se duplican como los virus pero no modifican los archivos. Se limitan a hacer copias de ellos mismos lo más rápido posible sin tocar ningún fichero. Pueden llegar a ocupar la memoria y ralentizar el ordenador. Además, también pueden colapsar por la saturación de las redes en las que se han infiltrado.

Caballos de Troya: no se consideran Virus, porque no infectan otros ficheros para reproducirse ni tampoco hacen copias de ellos mismos para propagarse ellos mismos, como hacen los gusanos. El objetivo principal que tienen es introducir e instalar otros programas en el ordenador, para que se puede controlar remotamente desde otros equipos. Es decir, llegan al ordenador como si fueran programas inofensivos, pero cuando se ejecutan instalan un segundo programa, el caballo de Troya.

Bombas lógicas: estrictamente, tampoco se consideran virus, ya que no se reproducen ni siquiera son programas independientes, sino que son segmentos camuflados dentro de otros programas.

Su objetivo es destruir los datos de un ordenador o causar otros tipos de daño que pueden llegar a ser muy destructivos.

Similitudes

Todos ellos se consideran software malintencionado y por lo tanto se tratan de programas que se instalan en nuestro ordenador , sin nuestro consentimiento ni el conocimiento, con la intención perjudicarlo o obtener un beneficio.

Principales Vías de Infección

- Unidades de discos portátiles. (CD, USB). Medios de almacenamiento donde se guarda información del tipo de ficheros, documentos o archivos. Con estas unidades se puede trabajar en diferentes equipos y si el contenido está infectado pasaremos el software malintencionado al equipo donde usemos dicho contenido.

- Redes de ordenadores. Si hubiese alguna información infectada que se transfiera de un ordenador a otro, este automáticamente quedaría infectado.

- Internet. En internet muchas de las operaciones que realizamos tienen que ver con la transferencia de información (obtener información, enviar y recibir ficheros, descargar ficheros, etc.) por lo tanto cualquier programa malintencionado podría introducirse en nuestro equipo. Por medio de internet la infección se podría realizar por los siguientes caminos:

- Correo Electrónico

- Paginas Web

- Descarga de ficheros o archivos

- Grupos de mensajes.

Métodos del software malintencionado para introducirse en los equipos:

- Iniciarse junto con un programa que el usuario instala voluntariamente.

- Incrustarse en un programa, no infectado, para activarse cuando el usuario encienda el programa.

- Aprovechar un sector de arranque de un disco de 3,5”, USB, o disco duro extraíble. El software malintencionado se ejecuta cuando se arranque el ordenador con este dispositivo puesto.

Métodos para evitar el software malintencionado.

La instalación de un S.O. O de los programas posteriores se ha de realizar en un sistema limpio. (discos duros en blanco, CMOS de fábrica)

- Utilizar para los S.O. Propietarios los discos originales del fabricante.

- No se ha de dejar ningún disco, usb o disco extraíble conectado cuando apagamos el equipo.

- No se debería descargar nunca sin el conocimiento real de procedencia de los archivos ejecutables.

- No se debería abrir nunca sin e conocimiento real dela procedencia de los archivos ejecutables.

- No dejar que otras personas, por ejemplo niños, ejecuten programas externos sin asegurar la fiabilidad.

- El sistema informático siempre lo ha de utilizar una única persona y siempre ha de estar claro a quien hace falta consultar en cualquier situación.

- Borrar Correo directamente, especialmente si viene con algún fichero adjunto.

También podemos aplicar una serie de consejos para que en caso de infección podamos recuperar el control rápidamente.

- Realizar copias de seguridad regularmente en elementos externos como CD, dispositivo de almacenamiento o otros equipos.

- Instalar un programa Antivirus

- Actualizar frecuentemente.

Programas espías

La función del software espía es recompilar información que irá a parar a los servidores de especifícados. Después algunos proveedores te ofrecerán sus productos mediante correo electrónicos. Este proceso produce un retraso en la velocidad del sistema, ya que utiliza una gran cantidad de recursos. También puede provocar bloqueos y perdidas de conexión a Internet.

Tipos de espías:

- Keylogger. Permiten monitorizar todo lo que el usuario haya tecleado.

- Dialer. Conexiones telefónicas de muy elevado coste.

- Hijacker. Cambia las páginas de inicio del navegador.

- Tracking cookies. Permiten identificar visitas reiteradas a una misma web.

- Adware. Hace aparecer plublicidad.

- BHO. Asistente del navegador, se suele cargar al clicar sobre un enlace.

- WebHancer. Recoge información sobre los hábitos del usuario.

- HotBar. Regoce información sobre las páginas visitadas y la información solicitada a los buscadores.